Információbiztonsági törvény módosítása – bírságok

https://misec.hu/wp-content/themes/osmosis/images/empty/thumbnail.jpg 150 150 facsa_Csabagorog facsa_Csabagorog https://secure.gravatar.com/avatar/06b12b040bd4190a44f3632138dd7711?s=96&d=mm&r=gAz állami és önkormányzati szervek elektronikus információbiztonságáról szóló 2013. évi L. törvény 2019. január 1-jei módosításával a Hatóságnak lehetősége nyílik költségvetési szervek esetében is bírság kiszabására.

Az egyes belügyi tárgyú és más kapcsolódó törvények módosításáról szóló 2018. évi CXXI. törvény módosította az állami és önkormányzati szervek elektronikus információbiztonságáról szóló 2013. évi L. törvényben (Ibtv.) megfogalmazott, a jogszabályokban foglalt biztonsági követelmények és az ehhez kapcsolódó eljárási szabályok nem teljesítéséből fakadó jogkövetkezményeket. Az Ibtv. módosítása 2019. január 1-jén lépett hatályba.

Ennek értelmében az Ibtv. 16. § (4) bekezdése alapján

Ha a szervezet költségvetési szerv, és a jogszabályokban foglalt biztonsági követelményeket és az ehhez kapcsolódó eljárási szabályokat nem teljesíti vagy nem tartja be, a hatóság

a) köteles felszólítani a szervezetet a jogszabályokban foglalt biztonsági követelmények és az ehhez kapcsolódó eljárási szabályok teljesítésére,

b) ha az a) pontban meghatározottak ellenére a szervezet a jogszabályokban foglalt biztonsági követelményeket és az ehhez kapcsolódó eljárási szabályokat nem teljesíti, a szervezetet felügyelő szervhez – ha a szervezet azzal rendelkezik – fordulhat és kérheti a közreműködését,

c) ha az a) és b) pontban meghatározottak ellenére a szervezet a jogszabályokban foglalt biztonsági követelményeket és az ehhez kapcsolódó eljárási szabályokat nem teljesíti, információbiztonsági felügyelő kirendelését kezdeményezheti,

d) jogosult bírságot kiszabni külön kormányrendeletben meghatározottak szerint.

A fentiek alapján változás, hogy 2019. január 1-jével már költségvetési szervek esetében is bírságolhat a Hatóság (korábban erre csak gazdasági társaságok esetében volt mód).

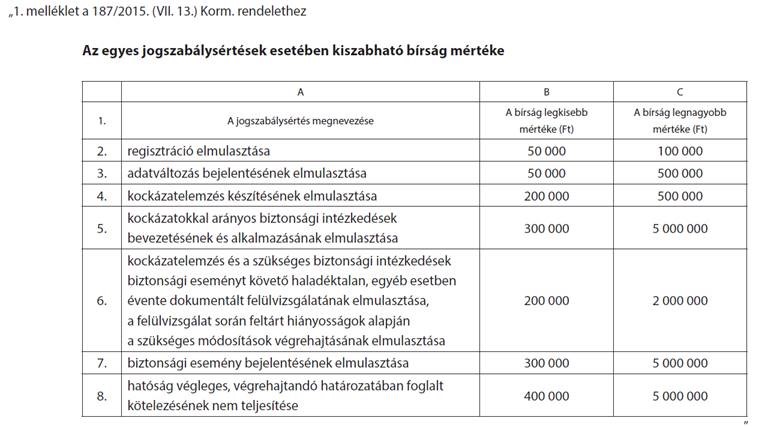

A bírságok mértékét az egyes belügyi tárgyú és más kapcsolódó törvények módosításáról szóló törvény végrehajtásához kapcsolódó miniszteri rendeletek módosításáról szóló 37/2018. (XII. 28.) BM rendelettel módosított, az elektronikus információs rendszerek biztonsági felügyeletét ellátó hatóságok, valamint az információbiztonsági felügyelő feladat- és hatásköréről, továbbá a zárt célú elektronikus információs rendszerek meghatározásáról szóló 187/2015. (VII. 13.) Korm. rendelet 13. §-a, valamint a Korm. rendelet 1. sz. melléklete tartalmazza. Ezek alapján

„13. § (1) A hatóság az információbiztonsági követelmények teljesülése érdekében – határidő kitűzése mellett – felhívja az érintett szervezet vezetőjét az elektronikus információbiztonságot veszélyeztető hiányosság, mulasztás, a biztonsági követelmény megsértése megszüntetésére, jogszabályban meghatározott kötelezettség teljesítésére, valamint az elvárt intézkedés megtételére.

(2) A hatóság azonnali intézkedések megtételére kötelezi az érintett szervezetet, ha az elektronikus információbiztonságot veszélyeztető hiányosság, mulasztás, a megsértett biztonsági követelmény súlyos biztonsági esemény bekövetkeztével fenyeget. Ezzel összefüggésben fegyelmi felelősség megállapítására tehet javaslatot a munkáltatói jogkör gyakorlója felé.

(3) A hatóság az Ibtv. 19. § (1) bekezdése szerinti eseménykezelő központ értesítése esetén megfelelő határidő tűzése mellett felszólítja az érintett szervezetet a jogszabály sértő tevékenység, vagy a jogsértő állapot megszüntetésére, ennek keretében különösen bejelentési, adatszolgáltatási, együttműködési kötelezettségének teljesítésére.

(4) A 23. § (1) bekezdése és 24. § (1) bekezdése szerinti hatóság, az Ibtv. 19. § (2) és (3) bekezdése szerinti eseménykezelő központ értesítése esetén, megfelelő határidő tűzése mellett felszólítja az érintett szervezetet a jogszabálysértő tevékenység, vagy a jogsértő állapot megszüntetésére, ennek keretében különösen bejelentési, adatszolgáltatási, együttműködési kötelezettségének teljesítésére.

(5) A hatóság az Ibtv. 16. § (2) bekezdés b) pontja, valamint az Ibtv. 16. § (3) bekezdés d) pontja alapján az 1. mellékletben megjelölt jogszabálysértés esetén az 1. mellékletben rögzített mértékben bírságot szabhat ki.

A kiszabható bírság ötvenezer forinttól ötmillió forintig terjedhet, amelyet a hatóság határozatának véglegessé válását követő nyolc napon belül kell befizetni a hatóság Magyar Államkincstárnál vezetett számlájára.

(6) Az (1)–(4) bekezdésben foglaltakon túlmenően az eljárás akadályozása, illetve az adatszolgáltatás nem vagy nem megfelelő teljesítése esetén a hatóság hárommillió forintig terjedő bírsággal sújthatja – ismételt jogsértés esetén sújtani köteles – a jogsértő vezető tisztségviselőjét is.

(7) A hatóság a jogkövetkezmények alkalmazása során jogszabályban meghatározottakon túl az alábbi szempontokat veszi figyelembe:

a) az elektronikus információbiztonságot veszélyeztető hiányosság, mulasztás, a megsértett biztonsági követelménynek a biztonsági osztályba sorolás és biztonsági szint szerinti súlyát,

b) történt-e súlyos biztonsági esemény, vagy fennállt-e ilyen esemény bekövetkeztének veszélye,

c) a biztonsági esemény hatását, vagy lehetséges hatását az érintett szervezetre, vagy más szervezetekre,

d) az érintett szervezet magatartását, hatósággal való együttműködését és

e) az esemény egyedi, vagy ismételt jellegét.”

Fontos kiemelni a (6) bekezdést, mely alapján a szervezet vezetőjét (vezető tisztségviselőjét) is bírsággal sújthatja a Hatóság.

A fentiek a rendelet kihirdetését követő 16. napon lépnek hatályba (2019. január 13.).